python得__name__ ==’__main__’的意思,你懂了吗

分类目录归档:web网站优化

css列表文字太长,不换行,截断,被截断的地方出现省略号

overflow: hidden;

white-space: nowrap;

text-overflow: ellipsis;

mysql向表中某字段后追加一段字符串

使用CONCAT()函数

mysql向表中某字段后追加一段字符串(field为字段名):

update table_name set field=CONCAT(field,’str’,)

mysql 向表中某字段前加字符串

update table_name set field=CONCAT(‘str’,field)

本人示例:

update rockphp_live_kj set content=concat('<video controls="controls" width="320" height="240"> <span data-mce-type="bookmark" style="display: inline-block; width: 0px; overflow: hidden; line-height: 0;" class="mce_SELRES_start"></span><source src="http://xxx.xxx.com',content,'" type="video/mp4" /><span data-mce-type="bookmark" style="display: inline-block; width: 0px; overflow: hidden; line-height: 0;" class="mce_SELRES_end"></span> <source src="movie.ogg" type="video/ogg" /> 您的浏览器不支持 video 标签。</video>');

session

1\当第一次访问网站时,Seesion_start()函数就会创建一个唯一的Session ID,并自动通过HTTP的响应头,将这个Session ID保存到客户端Cookie中。

2\同时,也在服务器端创建一个以Session ID命名的文件,用于保存这个用户的会话信息。

3\当同一个用户再次访问这个网站时,也会自动通过HTTP的请求头将Cookie中保存的Seesion ID再携带过来,这时Session_start()函数就不会再去分配一个新的Session ID,而是在服务器的硬盘中去寻找和这个Session ID同名的Session文件,将这之前为这个用户保存的会话信息读出,在当前脚本中应用,达到跟踪这个用户的目的。

Session以数组的形式使用,如:$_SESSION[‘session名’]

第一方cookie,会话cookie,第三方cookie

所谓“第一方Cookies”,指的是来自当前正在访问的网站,储存了一定信息的Cookies;所谓“第三方Cookies”,指的是来自当前访问网站以外的站点,比如那些在被访问站点放置广告的第三方站点,这第三方站点可能正在使用Cookies;还有一种“会话Cookies”,就是当前浏览时存储的一些信息,在关闭IE的同时,这些Cookies也同时被删除,它一般没什么危害。

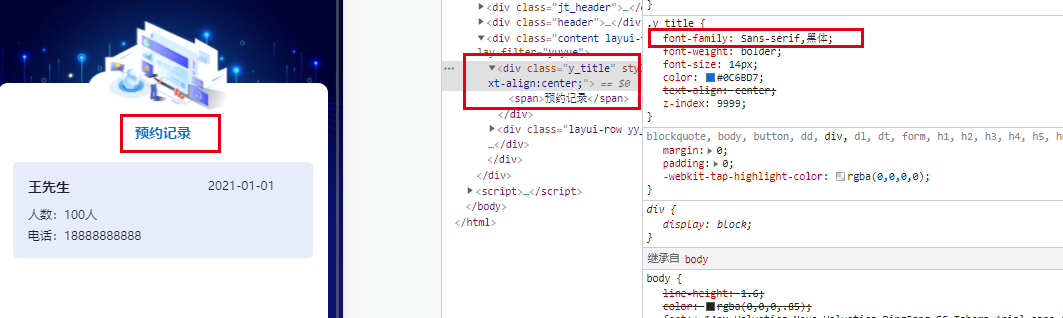

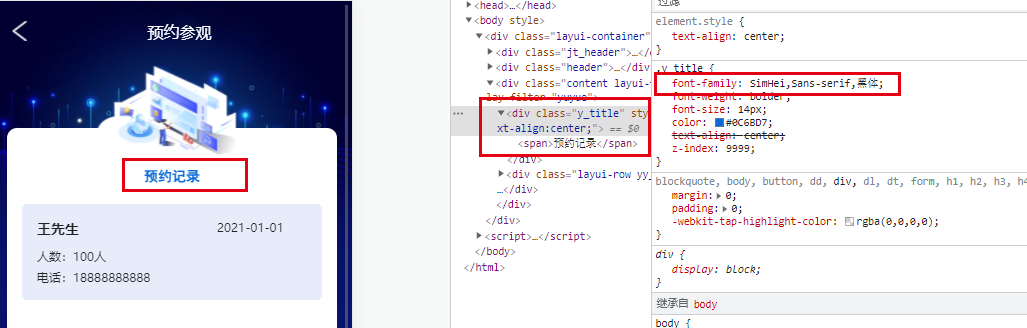

css中的黑体设置SimHei,长久以来都有些模棱两可

css中的黑体设置

font-family:SimHei;

如图:

设置前

设置后

input:-internal-autofill-selected,浏览器自带input样式修改

chrome字的的user agent sheetstyle对input被自动填充后,有一个背景色设置

目的可能是提醒人们,此域是自动填充的,但实际效果实在是不好看

定义如下input默认样式,即可还原

input{

box-shadow:inset 0 0 0 1000px white !important;

}

proxy_cache,fastcgi_cache

proxy_cache和fastcgi_cache

proxy_cache是用来缓存代理后端内容的

fastcgi_cache的作用是缓存fastcgi生成的内容,很多情况是php生成的动态的内容

proxy_cache在遭到CC攻击时,用来缓存,对减轻后端服务器的压力有很大作用,尤其是静态

fastcgi_cache对减轻mysql的压力有很大作用,按照业务不用,配置缓存时间,非常有作用。

一次被挂黑链及处理办法

服务器被挂黑链,登陆服务器,更改站点权限,权限分离,配置服务器目录权限,全部只读,通过访问网站,调试网站,给需要权限的目录以响应的权限,站点测试增长,开始清理php的一句话木马,清理大马,清理暗链,所有工作做完后,交付客户,客户满意,但是第二天。。。。。。。

继续阅读

鸡鸡哥的nginx优化参数一backlog=8192

nginx服务器报错:

“connect() to unix:/dev/shm/fcgi.sock failed (11: Resource temporarily unavailable) while connecting to upstream”

解决:

修改

1、cat /proc/sys/net/core/somaxconn查看somaxconn的值,默认是128,

echo 8192 > /proc/sys/net/core/somaxconn,放到/etc/rc.local中

2、修改nginx配置文件,添加如下

继续阅读