BT3,BT4命令行模式下破解WEP密码步骤、命令详解

这篇帖子是“知本家”坛友发的一篇很有研究价值的帖子,今天再次着重编辑向大家展示出来。初学命令行破解的朋友可要认真领会了!

以下是WEP 破解过程

打开一个终端(Shell),开始破解:

1) ifconfig -a

2) airmon-ng start wifi0 6

3) airodump-ng –ivs -w name -c 6 ath1

4) aireplay-ng -1 0 -e ap_essid -a ap_mac -h XXXXXXXXXX ath1-1 is -one

5) aireplay-ng -5 -b ap_mac -h XXXXXXXXXX ath1

6) packetforge-ng -0 -a ap_mac -h XXXXXXXXXX -k 255.255.255.255 -l 255.255.255.255 -y fragment-XXXXX-XXXXXX.xor -w mrarp

7) aireplay-ng -2 -r mrarp -x 1024 ath1

8) aircrack-ng -n 64 -b ap_mac name-01.ivs

以下一一解释:(运行这些命令都需要打开终端窗口,可以使用Ctrl+C 从文本文件Copy, 然后 Shift+Insert 粘贴入终端窗口)

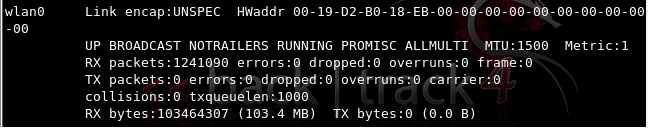

1)ifconfig -a

这个命令用于找到自己的无线网卡的 Mac地址。请记录下来备用。

2) airmon-ng start wifi0 6

这个命令用于将自己的无线网卡置于Monitor 模式,即类似一个AP的效果,因此可以有抓别人包的功能。

其中 wifi0 是我电脑里面给无线网卡的 ,一般应该都是这个,第一个ifconfig -a命令可以看得到。

wifi0 后面的那个6 ,是需要破解的AP的频道,如果不知道,可以在事前左下角开始菜单里面,找到第二项 Internet下面的倒数第二个画着 无线网的一个工具,用它可以看到那些需要破解的AP的频道(Channel)。

运行命令成功以后,你会看到返回的提示显示出现一个 Ath1(如果你是 Athoes的无线网卡的话就是这个,其他的可能不同,不过一般都是XXX1这样)

这个就是你的用于破解的网卡代号

这个命令,简而言之,就是把你的无线网卡置于监控模式,并且指定监控的频道。

如果你发现弄错了频道,那么没关系,重新运行一遍就可以了,不过这个时候,可能就会变成 Ath2…Ath3 等等,但是好像最多运行三次,然后就会失败。

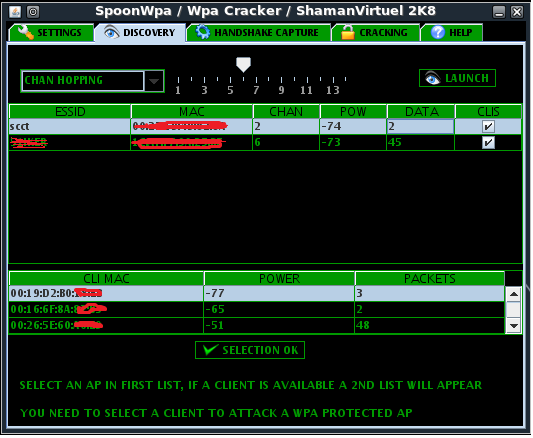

3) airodump-ng –ivs -w name -c 6 ath1

这个命令比较关键,你运行以后,就会列出所有该频道的AP。

其中,6 是指你需要监控的频道,必须和第二个命令里的一样, ath1是刚才第二步出现的别名。

这个命令运行以后,显示的内容比较多,简单介绍一下:

BSSID : 其实就是AP的Mac 地址

PWR: AP信号的大小,一般,低于10,就比较麻烦了,丢包情况严重,比较难破解

RXQ: 干扰的大小

Beacons:发送接受的包,参考信息,在跳说明有数据

#Data: 这个比较重要,是接受到可以用来破解的特殊包,如果一直不变,那么,说明没有客户端连接,破解可能很麻烦,如果对方有大文件在下载,那么这个跳的速度非常快,10来分钟就可以有足够的包来破解了,如果跳得很慢,那么,就需要用一些特殊的方式来破解了。

CH:频道

MB:网络连接速度 54就是54MB

ENC, CIPHER,AUTH

这些是加密方式,我们这次只讨论显示为 WEP 和 WEP+ OPN的

如果显示 WPA TKIP 啥的,只能密码穷举破解,个人认为希望不大。

ESSID: 这个是AP的名字,需要用到的。如果是中文貌似会出问题。因此为了阻挡别人破解,可以用中文的ESSID

过一会儿,下面会显示哪些客户端连接到了哪些AP,针对有些Mac地址加密的,很容易模拟对方客户端的Mac从而骗进去,所以不要简单地相信Mac限制功能。

这个窗口就开着好了,不用关闭,以后的命令,需要重新打开一个终端窗口操作。

4)aireplay-ng -1 0 -e ap_essid -a ap_mac -h XXXXXXXXXX ath1

这一步开始,我们要做一些真正的破解工作,主要是针对那些客户端仅仅连接,没什么流量的AP,这种AP,#Data的增长非常慢,往往需要很长的时间才有可能取得足够的包(一般5位的密码需要10000个包左右,更多的密码就要更多的。。。。)这个时候就需要 aireplay-ng 出面了,顾名思义,这个软件就是 Replay,也就是说,模拟发包。

首先解释命令:

-e ap_essid 就是 -e 之后加上你需要破解的essid ,比如 TP-LINK , linksys 啥的,注意大小写。

-a ap_mac 就是 -a 之后加上你需要破解的AP的Mac地址,第三步BSSID就可以看得到。不需要 :哦。

-h XXXXXXXXXX 就是 -h 之后,加上你的无线网卡的 Mac地址, 在第一步你可以得到。

ath1 ,上面解释过了。

一个样板例子:

aireplay-ng -1 0 -e TP-LINK -a 001900123456 -h 001900345678 ath1

这里有个小的建议,大家可以把以上的命令,都记录在一个文件里,然后把里面的XXXXXXXX都用自己的网卡Mac地址替换掉,这样就不需要每次都输入自己的Mac地址了。每次都可以用Copy Paste的方式来输入,这样可以有效防止什么1 和 l , O和0 的混淆。

这一条命令,是用欺骗的方式,连接上那个AP,因此,如果网络信号不好,可能会执行不成功。

如果成功了,那么会显示Successful :> 字样。否则,请让信号强度大于10。

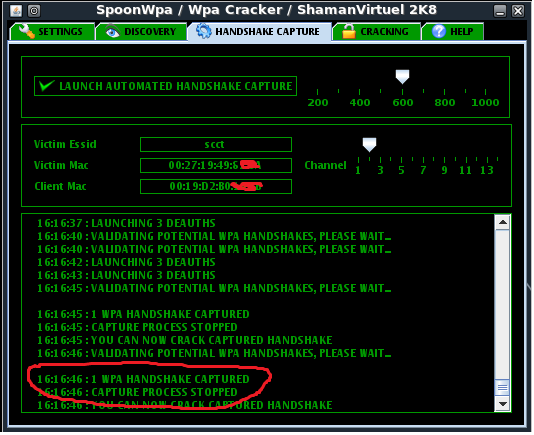

5)aireplay-ng -5 -b ap_mac -h XXXXXXXXXX ath1

上一条成功以后,我们需要开始收集那些需要的数据包,才能够进行模拟,并且破解。

所谓的需要的数据包,就是 #Data的数据,如果 #Data一直是0,那么可能会很麻烦,最好的情况是 #Data缓慢增长的这种情况。

解释一下

-b ap_mac 就是你需要破解的AP的Mac 地址,从第三步那里的 BSSID可以找得到。

-h XXXXXXXXXX 就是你自己网卡的Mac地址。

Ath1 和上面一样。。。。。

这一条命令的执行,和#data包有关,如果#Data 没有增加,则这个命令会一直执行,直到捕获一个#Data包。

捕获以后,程序会问你是否需要用这个包来模拟攻击。回答Y即可。

如果攻击成功,则会显示成功,失败往往是因为信号太差造成的, 如果攻击失败(往往是捕获的包有问题),程序重试N次以后,或自动重新开始捕捉包,继续进行即可。

等成功完成以后,会显示一个文件名:fragment-XXXXX-XXXXXX.xor

这个文件名,XXXXX里面是数字,是一个文件。马上会用得到。

这一步是最有可能失败的一步,尽量保持信号好一点。

6) packetforge-ng -0 -a ap_mac -h XXXXXXXXXX -k 255.255.255.255 -l 255.255.255.255 -y fragment-XXXXX-XXXXXX.xor -w mrarp

第六步,参数比较多,解释一下:

-a ap_mac 是待破解的AP的Mac地址,

-h XXXXXXXXX 是你自己的无线网卡Mac地址

fragment-XXXXX-XXXXXX.xor 就是第五步显示的那个文件名。

这一步会很快做完, 显示生成文件到 mrarp啥的,其实就是破解包的准备过程。

7) aireplay-ng -2 -r mrarp -x 1024 ath1

这一步没哈可以修改的,参数解释一下

ath1 是你的无线网卡的名字

1024 是攻击速度,1024是最大值了,如果你的无线网卡不是MiniPCI的,个人建议设为 512 ,这样不容易死机。

当这一步开始执行,你会看到 第一个终端窗口里面,你破解的那个AP后面的 #Data在飞速增长,一般是 200个/s的速度,我们只需等待即可

8)我们可以新打开一个终端窗口,当 #Data达到 10000个的时候,就可以测试破解了,很多密码都可以 10000左右#Data就算出来

新窗口中运行:

aircrack-ng -n 64 -b ap_mac name-01.ivs

解释一下,

-b ap_mac 对方AP的Mac地址

name-01.ivs 其实是第三步自动生成的一个文件, 如果你多次运行了第三步,那么,可能会生成多个 name-XX.ivs文件, 你可以到对应的文件夹里看一下(就在桌面上的第一个文件夹图标里),找到XX最大的那个,就是你当前正在使用的这个文件。

运行以后,如果运气好,一会儿就会显示破解出来的密码,同时会显示 对应的Assic码,如果不是标准Assic码,就是一串数字,记录下来,搞掂。

运气不好的情况,这个程序会继续等待更多的#Data,等到了,就会重新计算一次密码。

不过呢,我也试过,30万个#Data都没能算出来,这个加密的兄弟真厉害。